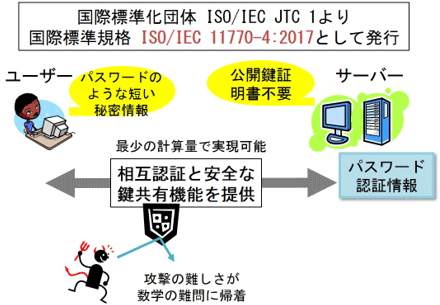

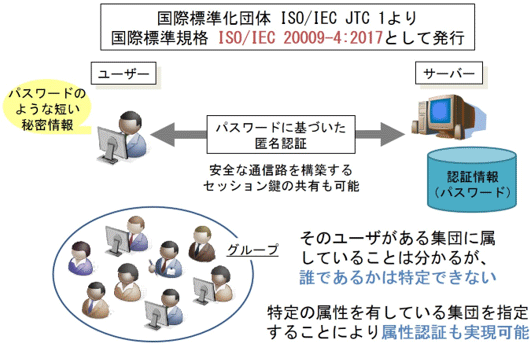

国立研究開発法人 産業技術総合研究所【理事長 中鉢 良治】(以下、「産総研」という)情報技術研究部門【研究部門長 田中 良夫】高機能暗号研究グループ 辛 星漢 主任研究員、情報技術研究部門 古原 和邦 総括研究主幹は、パスワードのみを用いてユーザーとサーバーが安全に相互認証することで、フィッシングなどの攻撃検知が可能となる「AISTパスワード認証方式」をISO/IEC JTC 1/SC 27に提案し、この度、本方式が標準技術の一つとして掲載された国際標準規格 ISO/IEC 11770-4:2017が発行された。また、安全性は確保しつつ、ユーザーを特定せずに特定の権限や属性を有している事を認証する「AIST匿名パスワード認証方式」を同じくISO/IEC JTC 1/SC 27に提案し、同様に、本方式が標準技術の一つとして掲載された国際標準規格 ISO/IEC 20009-4:2017が発行された。

AISTパスワード認証方式(AKAM3)は、パスワードのような短い秘密情報のみでユーザーとサーバーの相互認証を安全に実現するため、現在ウェブにおけるサーバーの認証に広く利用されているSSL/TLS通信のような公開鍵証明書を使った認証方式と異なり公開鍵証明書の検証処理が不要になり、また同じレベルの安全性を保証するISO/IEC 11770-4(第一版)に掲載の既存の認証方式に比べて少ない計算量で相互認証を実現できる。今回AKAM3が国際標準規格として発行されたことにより、今後計算能力が低い機器を含む端末などにおけるさまざまなアプリケーションへの本方式の導入が期待される。

|

|

図1 AISTパスワード認証方式 |

AIST匿名パスワード認証方式(SKI mechanism)は、パスワード認証時に、ユーザーが誰であるかを特定せずにユーザーがある集団に属しているか否かをサーバーが確認できる匿名認証である(以下の図参照)ため、容易に匿名サービスを提供・利用することが可能となる。今回、AIST匿名パスワード認証方式が国際標準規格として発行されたことにより、今後、ユーザーのプライバシーを確保しつつ安全な相互認証を必要とするさまざまなインターネットサービスへの導入が期待される。

|

|

図2 AIST匿名パスワード認証方式 |

【AISTパスワード認証方式】

インターネットなどの公衆回線上でサーバーや IoT 機器などがユーザーを認証する方法としてパスワード認証が広く使われているが、サーバーの認証や、パスワードを暗号化して送受信するために、SSL/TLSと呼ばれる公開鍵証明書を用いたサーバー認証と暗号化通信を実現するプロトコルと併用することが一般的である。しかし、現在普及している公開鍵証明書を用いたSSL/TLSの上でのパスワード認証方式など既存の方式は、以下のいずれかの問題を抱えており、それらの解決策が求められていた。

-

公開鍵証明書を用いた認証では、公開鍵証明書の取得や配備などに手間がかかることに加え、暗号化や復号に要する計算量が大きいため、搭載されているプロセッサが非力で利用可能な電力に制約のあるIoT機器での利用は困難である。

-

公衆回線上でパスワードを暗号化して送信していたとしても、暗号文からオフライン全数探索によりパスワードの復元が可能である。

-

フィッシング攻撃で利用者がブラウザーの警告をうっかり見逃すとパスワードが盗まれてしまう。

-

サーバーからパスワードなどを含むデータが漏えいした場合、オフライン全数探索を適用することなく、即座に利用者になりすますことが可能となる。パスワードリスト攻撃への対策が求められる。

過去、これらの問題を解決するために幾つかの提案が行われているが、旧来の方法では、既知の攻撃方法のみを回避する修正が提案され、それに対する新たな攻撃方法が発見されては、また、その修正が提案されるといった小手先の修正が繰り返されてきた。

これに対して近年では、提案方式を解読することが、現実的に解くことが不可能とされている数学の難問を解く事と等価であること、すなわち数学的に安全であること(証明可能安全性と呼ばれる)が、学会や標準化団体で新たな方式を提案・選定する際の必要条件の一つになっている。産総研では、さまざまなインターネットサービスやアプリケーション、IoT 機器へのログインなどでの安全なパスワード認証を実現するため、上記の問題を解決でき、かつ、証明可能安全性を有する「AISTパスワード認証方式」を開発してきた。

【AIST匿名パスワード認証方式】

世の中には、利用者が匿名のまま受けたいサービス(例えば、内部告発、匿名アンケート、匿名カウンセリング、匿名マッチングなど)が多数存在している。また、サービスを提供する側にも、いたずらやサービス利用者を限定するために一定の権限の確認は行いたいというニーズが存在する。現状、これらを実現する際の標準的な手法が存在していない。このようなインターネット社会における上記の利用者およびサービス提供者のニーズに加えて、今後、身近な機器(スマートフォン、タブレット PC 、スマート家電など)からさまざまなデータがネット上に蓄積され検索可能になることから、一定のレベルの匿名性を確保したいというニーズは確実に高まると予想される。産総研では、上記の利用者およびサービス提供者の両方のニーズに応え、より安全なインターネット社会の実現に貢献するため、ユーザーの匿名性を確保しつつユーザーの権限や属性を確認でき、かつ、証明可能安全性を有する「AIST匿名パスワード認証方式」を開発してきた。

【AISTパスワード認証方式】

2014年4月の ISO/IEC JTC 1/SC 27会議では、パスワード認証方式を含む国際標準規格 ISO/IEC 11770-4:2006(第一版)の改訂が議論された。産総研の辛 星漢は、ISO/IEC 11770-4:2006(第一版)の改訂に合わせて2014年10月に開かれた ISO/IEC JTC 1/SC 27会議でAISTパスワード認証方式を提案し、各段階での審議を経て2017年4月の ISO/IEC JTC 1/SC 27会議においてAISTパスワード認証方式を含む最終国際規格案が全員一致の賛成となり国際標準規格 ISO/IEC 11770-4(第二版)が発行されることになった。

【AIST匿名パスワード認証方式】

2012年10月の ISO/IEC JTC 1/SC 27会議では、匿名パスワード認証方式の国際標準化が議論され、寄書案募集を行うことになった。それに合わせて、2013年4月に開かれた ISO/IEC JTC 1/SC 27会議で産総研の古原 和邦がAIST匿名パスワード認証方式を提案した。各段階での審議を経て2017年4月の ISO/IEC JTC 1/SC 27会議において、AIST匿名パスワード認証方式を含む最終国際規格案への賛成多数により国際標準規格 ISO/IEC 20009-4が発行されることになった。

なお、本国際標準化活動の一部は、産総研標準基盤研究「パスワードを用いた匿名認証/属性認証技術の国際標準化(2014~2016年度)」と科学研究費助成事業「短い秘密情報に基づいた認証技術と鍵管理技術に関する研究開発(2016~2018年度)」による支援を受けて行った。

【AISTパスワード認証方式】

今回、国際標準規格として発行される「AISTパスワード認証方式」は、インターネットなどの公衆回線上でユーザーとサーバーや、ユーザーとIoT機器がお互いに安全に認証を行えるものである。サーバーの認証や通信路の暗号化に広く利用されている公開鍵証明書を使わずに、パスワードのみで相互認証を実現することに特徴がある。また、「AISTパスワード認証方式」では、クライアント(ユーザーの端末装置)とサーバーの計算量(計算時間の大部分を占めるべき剰余演算の実行回数)が、同じレベルの安全性を保証する既存の認証方式に比べて、最も少ない(関連記事参照)という利点を持つ。すなわち、本方式では、公開鍵証明書を用いない方式とすることで、べき剰余計算の量を減らすことが可能となった。

また、パスワードの特定に対しては、その構成を、認証の確認時に用いる値を乱数と区別できないようにすることで、オフライン全数探索されても、攻撃者がパスワード探索に成功したかどうかを判別不可能にすることができる。さらに、パスワード自体ではなく、乱数を付加した情報をやり取りすることで、フィッシング攻撃によるパスワード詐取を防ぐことができる。

AISTパスワード認証方式は従来のパスワード認証方式と同様に、ユーザー認証を必要とする電子メール、電子商取引、インターネットバンキングなどの各種サービス、アプリケーションや今後重要となる IoT 機器へのログインなどに適用可能であり、また、IoT 向けの通信プロトコル MQTT (Message Queueing Telemetry Transport)へ適用するための研究も進めている。

【AIST匿名パスワード認証方式】

産総研が開発し、今回国際標準規格として発行される「AIST匿名パスワード認証方式」は、ユーザーが覚えるパスワードだけでそのユーザーがある集団に属していることをサーバーに示せるが、そのユーザーが誰であるかは特定できない匿名認証を数学的に安全であることを証明したものである。また、その集団として特定の属性を有している集団を指定することにより、そのユーザーがその属性を有していることを属性認証サーバーに示せるが、サーバーはユーザーがその属性を有していること以外の情報を特定できない属性認証もそのパスワードを用いて実現できる。本方式の応用先としては、組織内からの告発であることが確認できる内部告発、ある属性を持っていることが確認できる匿名アンケート、サービス受給資格であることが確認できる匿名カウンセリング(医療相談、悩み相談、いじめ相談など)、目的限定型の匿名通信路、秘匿検索、秘匿マッチングなどが挙げられる。

今回、AISTパスワード認証方式(AKAM3)とAIST匿名パスワード認証方式(SKI mechanism)がそれぞれ国際標準規格 ISO/IEC 11770-4と ISO/IEC 20009-4として発行されることにより、異なるサービス提供者から実装されるクライアントとサーバー間における通信の互換性の確保は行いやすくなった。今後も引き続き学会、他の標準化団体、各種実装プロジェクトなどにおける発表や広報などを通じて産総研の認証方式の利点を示しつつ、共同研究などを通して実装ノウハウの提供を続けることにより、産総研の認証方式の普及を図る。

国立研究開発法人 産業技術総合研究所

情報技術研究部門 高機能暗号研究グループ

主任研究員 辛 星漢 E-mail:seonghan.shin*aist.go.jp(*を@に変更して送信下さい。)

情報技術研究部門

総括研究主幹 古原 和邦 E-mail:kobara_conf-ml*aist.go.jp(*を@に変更して送信下さい。)