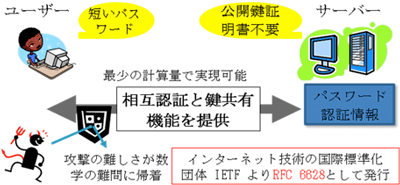

独立行政法人 産業技術総合研究所【理事長 野間口 有】(以下「産総研」という)セキュアシステム研究部門【研究部門長 松井 俊浩】制御システムセキュリティ研究グループ 古原 和邦 研究グループ長と、セキュアサービス研究グループ 辛 星漢 研究員は、高い安全性をもつパスワード認証を、従来よりも少ない計算量(従来の1/2~1/3程度)で行える方式を開発した。今回開発した方式は、2012年6月にインターネット技術の国際標準化団体 IETF (Internet Engineering Task Force) により効率のよいパスワード認証に関する新たな規格: RFC 6628 として承認・発行されている。

この方式は、インターネットのような公衆回線上で行われる様々な攻撃(通信内容の盗聴、改ざん、再送、中間侵入、フィッシング詐欺、サーバーからの漏えい情報を使ったなりすまし攻撃など)を少ない計算コストで防御する。また、その安全性が数学の難問と等価であることが証明され、解読は事実上困難となることが示された。この方式では、煩わしい鍵の発行・管理・確認処理や、長いパスワードの利用が不要となることから、利便性を向上させつつ高い安全性が確保できる。また、国際標準として承認・発行されたことにより、今後、様々なインターネットサービスやアプリケーションへの導入が期待される。

|

|

図 1 研究開発したパスワード認証技術

|

インターネットなどの公衆回線上でサーバーがユーザーを認証する方法として、パスワードが広く使われている。パスワードを使った認証方式は、実現の容易さやユーザーへの利用方法の説明し易さなどの理由から現在最も普及している方式となっている。しかし、現在普及しているパスワード認証は、以下のいずれかの問題を抱えており、それらへの解決策が求められていた。

-

古いシステムなどではパスワードが暗号化されずに公衆回線にそのまま流れる。

-

公衆回線上では暗号化しても、オフライン全数探索によりパスワードの特定が可能となる。

-

フィッシング詐欺で利用者が警告を見逃すとパスワードを盗まれてしまう。

-

サーバーからパスワードなどを含むデータが漏えいした場合、オフライン全数探索を適用することなく、即座に利用者になりすますことが可能となる。

過去、これらの問題を解決するために幾つかの提案が行われているが、旧来の方法では、既知の攻撃方法のみを回避する修正が提案され、それに対する新たな攻撃方法が発見されては、また、その修正が提案されるといった小手先の修正が繰り返されてきた。これに対して近年では、提案方式の安全性が数学の難問と等価であることを証明することによって解読が事実上困難となることを示す方法が学会や標準化団体において主流となってきた。このような考えにより示された安全性は、証明可能安全性と呼ばれており、新たな方式を提案・選定したりする際の必要条件の一つになりつつある。

証明可能安全性は、新たな方式を提案・選定する際の必要条件の一つになりつつあるが、従来は証明可能安全性を保証するための処理が付加されるため、処理時間が長くなるという問題があった。そこで、本研究ではその解決に取り組むこととした。

なお、本研究開発の一部は、科学研究費助成事業「よりよい効率性と厳密な安全性証明を有する新しいパスワード認証方式に関する研究開発(2010~2012年度)」による支援を受けて行った。

本研究では、オフライン全数探索が適用された際に、正しいパスワードが試された状態と、そうでない状態の識別を困難にするために必要最小限の数学的な構造に関する研究を行い、その構造を整数論に基づいた難問を用いることで構成できることを示した。そして、その構造を応用したパスワード認証方式(AugPAKE)の提案および開発を行った。

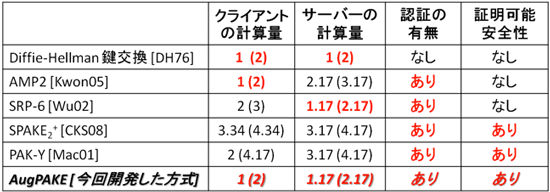

AugPAKEと既存方式の比較を表1に示す。ここで、クライアントおよびサーバーの計算量は、計算量が多いべき剰余演算の実行回数を表し、括弧内の数値は事前計算を行わない場合を表す。また、各方式の有利な点を赤字で示す。過去に国際標準化されていた AMP2と SRP-6は証明可能安全性をもたない。SPAKE2+ とPAK-Yは証明可能安全性をもつが、計算量が大きいという問題点があった。これらに対して、今回開発した方式は、より少ない計算量で証明可能安全性を備えることに成功した。なお、Diffie-Hellman鍵交換方式はそれ単体では中間侵入攻撃などに対して脆弱であり、パスワード認証機能も付いていないが、盗聴に対して安全な通信を行うための必要最低限な計算量を示すために表中に示した。

|

表1 パスワード認証方式の比較

|

|

|

※ 計算量はべき剰余演算の回数、括弧内は事前計算を行わない場合を表す

|

AugPAKEも他のパスワード認証方式と同様に、電子メール、電子商取引、インターネットバンキングなどの各種サービスに適用可能であるが、まずは、インターネットの標準的な認証鍵交換モジュール IKEv2 (Internet Key Exchange Protocol version 2) へ適用した場合の仕様を国際標準団体 IETF (Internet Engineering Task Force)に提案し、2012年6月に RFC 6628 として承認・出版された。

今回開発した方式がインターネットにおける国際標準である RFC として承認・発行されたことにより、異なるメーカーにより実装されたクライアント、サーバー間における通信の互換性の確保は行い易くなった。しかしながら、本方式が普及するためにはメーカーや各種実装プロジェクトにおける実装と支持が欠かせない。そのため、今後も引き続き学会、標準化団体、各種実装プロジェクトなどにおける発表や広報などを通じて本方式の利点を主張していくと共に、共同研究などを通して実装ノウハウの提供を続けていく。また、AugPAKE はユーザー認証を必要とする他の規格やアプリケーションにおいても有用であるため、 それらに適用するための検討を行い、必要に応じて標準化提案を行っていく予定である。

独立行政法人 産業技術総合研究所

セキュアシステム研究部門 制御システムセキュリティ研究グループ

研究グループ長 古原 和邦 E-mail:kobara_conf*aist.go.jp(*を@に変更して送信下さい。)

セキュアシステム研究部門 セキュアサービス研究グループ

研究員 辛 星漢 E-mail:seonghan.shin*aist.go.jp(*を@に変更して送信下さい。)